不可检测的Linux恶意软件,目标是暴露API的Docker服务器

网络安全研究人员今天发现了一个完全无法检测到的Linux恶意软件,该软件利用未经记录的技术隐藏在雷达之下,目标是在AWS、Azure和阿里云等流行云平台上托管的可公开访问的Docker服务器。

Docker是一种流行的面向Linux和Windows的平台即服务(platform-as-a-service,PaaS)解决方案,旨在使开发人员能够更轻松地在称为容器的松散隔离环境中创建、测试和运行应用程序。

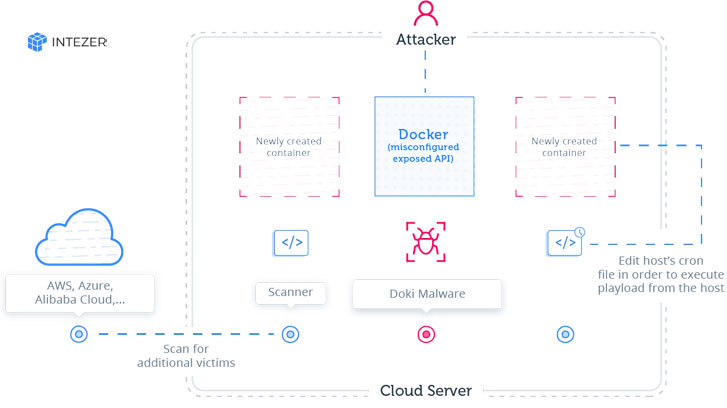

根据Intezer与《黑客新闻》分享的最新研究,正在进行的Ngrok挖掘僵尸网络活动扫描互联网,寻找配置错误的Docker API端点,并已用新的恶意软件感染了许多易受攻击的服务器。

虽然Ngrok mining僵尸网络在过去两年中一直处于活跃状态,但新的活动主要集中在控制配置错误的Docker服务器,并利用这些服务器设置恶意容器,让cryptominers在受害者的基础设施上运行。

绰号医生“新的多线程恶意软件利用”一种未记录的方法联系其运营商,以独特的方式滥用Dogecoin加密货币区块链,以便动态生成其C2域地址,尽管样本在VirusTotal中公开可用。”

据研究人员称,恶意软件:

- 设计用于执行从操作员处接收的命令,

- 使用Dogecoin加密货币块浏览器实时动态生成其C2域,

- 将Embeddetls库用于加密功能和网络通信,

- 在短时间内创建独特的URL,并在攻击期间使用它们下载有效负载。

“该恶意软件利用DynDNS服务和基于Dogecoin加密货币区块链的独特域生成算法(DGA),以便实时找到其C2的域。”

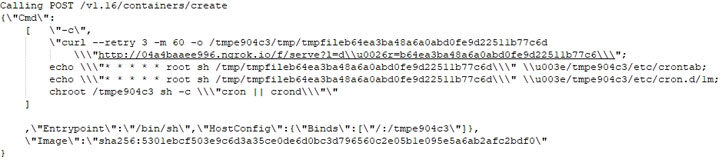

除此之外,这一新活动背后的攻击者还通过将新创建的容器与服务器的根目录绑定,使它们能够访问或修改系统上的任何文件,成功地破坏了主机。

“通过使用绑定配置,攻击者可以控制主机的cron实用程序。攻击者修改主机的cron以每分钟执行下载的负载。”

“这种攻击非常危险,因为攻击者使用容器逃逸技术来获得对受害者基础设施的完全控制。”

一旦完成,恶意软件还利用受损系统,使用zmap、zgrap和jq等扫描工具,进一步扫描网络中与Redis、Docker、SSH和HTTP相关的端口。

尽管Doki在2020年1月14日被上传到VirusTotal,并在此后多次扫描,但他还是成功地在雷达下呆了六个多月。令人惊讶的是,在撰写本文时,61个顶级恶意软件检测引擎中的任何一个都无法检测到它。

最著名的容器软件已在一个月内第二次成为目标。上个月底,发现恶意行为者以暴露的Docker API端点为目标,并精心制作恶意软件感染的图像,以促进DDoS攻击和挖掘加密货币。

建议运行Docker实例的用户和组织不要向Internet公开Docker API,但如果仍然需要,请确保只能从受信任的网络或VPN访问Docker API,并且只能由受信任的用户控制Docker守护进程。

如果您从web服务器管理Docker,通过API配置容器,那么在参数检查方面应该比平时更加小心,以确保恶意用户无法传递导致Docker创建任意容器的特制参数。

遵守这里的最佳Docker安全实践。