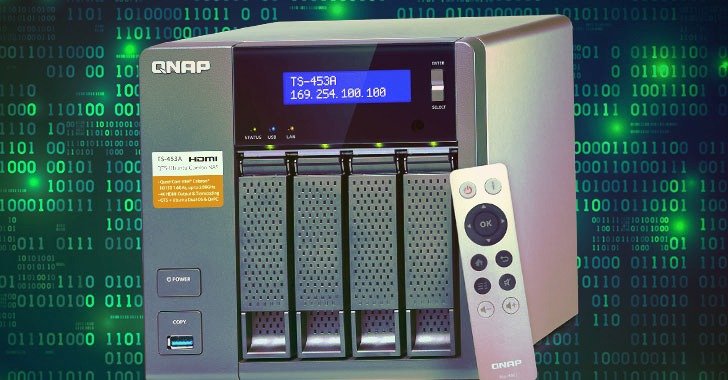

超过62000台QNAP NAS设备感染了QSnatch数据窃取恶意软件

发布时间:2023-01-15 21:26:16 373

相关标签: # 数据# 设备# 软件# 补丁# 软件

据称,自去年10月出现报告以来,这种被称为QSnatch(或Derek)的窃取数据恶意软件已经危害了62000台设备,西欧和北美的感染程度很高。

美国网络安全与基础设施安全局(CISA)和英国国家网络安全中心(NCSC)在警报中表示:“如果没有更新最新的安全补丁,所有QNAP NAS设备都可能容易受到QSnatch恶意软件的攻击”。

“此外,一旦设备被感染,攻击者可以阻止管理员成功运行固件更新。”

妥协模式,即感染媒介,仍不清楚,但CISA和NCSC表示,第一次行动可能始于2014年,并持续到2017年年中,然后在过去几个月里加剧,在美国感染约7600台设备,在英国感染约3900台设备。

据德国计算机应急响应小组(CERT Bund)称,截至2019年10月,仅在德国就有7000多台NAS设备成为恶意软件的目标。

尽管这两次竞选中的坏角色所使用的基础设施目前都不活跃,第二波攻击涉及在感染阶段注入恶意软件,然后使用域生成算法(DGA)建立命令和控制(C2)通道,以便与受感染主机进行远程通信,并过滤敏感数据。

“这两次战役的区别在于使用的初始有效载荷以及能力上的一些差异,”这些机构说。

QSnatch的最新版本具有广泛的功能,包括一个CGI密码记录器(使用假管理员登录屏幕捕获密码)、一个凭证刮板、一个能够执行任意代码的SSH后门,以及一个远程访问设备的web shell功能。

此外,该恶意软件通过阻止在受感染的QNAP设备上安装更新来获得持久性,这是通过“将NAS使用的核心域名重定向到本地过期版本,以便永远无法安装更新”来实现的

这两个机构已敦促各组织确保其设备之前没有受到损害,如果是这样,在执行固件升级之前,在设备上运行完整的出厂重置。还建议遵循QNAP的安全建议,通过以下步骤预防感染。

CISA和NCSC建议,作为针对QSnatch的额外缓解措施的一部分,“验证您从信誉良好的来源购买了QNAP设备”。“当设备严格用于内部存储时,阻止外部连接。”

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报