警报:朝鲜黑客使用RokRat特洛伊木马攻击韩国

一个朝鲜黑客组织被发现部署了特洛伊罗克拉特在针对韩国政府的一场新的矛式网络钓鱼活动中。

Malwarebytes将此次攻击归因于APT37(又名Starcruft、Ricochet Chollima或Reaper),称其在去年12月发现了一个恶意文件,打开该文件后,会在内存中执行一个宏来安装上述远程访问工具(RAT)。

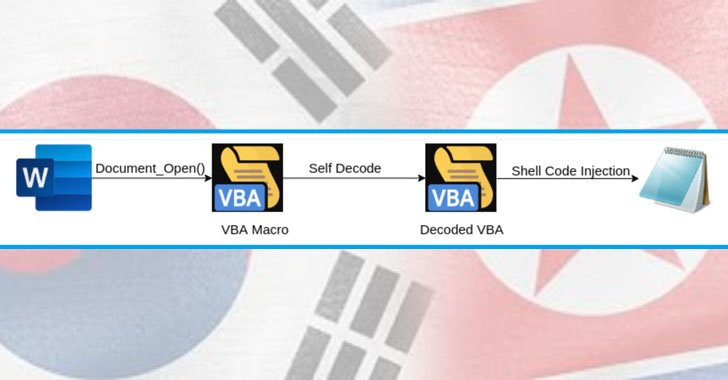

研究人员在周三的一份分析报告中指出:“该文件包含一个嵌入式宏,该宏使用VBA自解码技术在Microsoft Office的内存空间内对自身进行解码,而无需写入磁盘。然后它将RokRat的一个变体嵌入记事本。”。

据信,至少自2012年以来,收割者APT一直处于活跃状态,以其主要关注韩国的公共和私营实体而闻名,如化学品、电子、制造业、航空航天、汽车和医疗保健实体。从那时起,他们的受害者范围已经超出了朝鲜半岛,包括日本、越南、俄罗斯、尼泊尔、中国、印度、罗马尼亚、科威特和中东其他地区。

研究人员说,虽然之前的攻击利用了恶意软件嵌入的韩语文字处理器(HWP)文档,但使用自解码VBA Office文件来传递RokRat意味着APT37的策略发生了变化。

去年12月上传到VirusTotal的微软VBA文件据称是一份日期为2020年1月23日的会议请求,暗示攻击发生在近一年前。

嵌入文件的宏的主要职责之一是将外壳代码注入记事本。以加密格式从Google Drive URL下载RokRat有效负载的exe进程。

罗克拉特—;Cisco Talos于2017年首次公开记录—;是APT37的首选,自2016年以来,该集团已将其用于多个活动。它是一个基于Windows的后门,通过特洛伊木马文件分发,能够捕获屏幕截图、记录击键、通过反虚拟机检测逃避分析,并利用Box、Dropbox和Yandex等云存储API。

2019,基于云服务的RAT增加了窃取蓝牙设备信息的额外功能,这是针对越南和俄罗斯的投资和贸易公司和香港外交机构的情报收集工作的一部分。

研究人员总结道:“我们分析的案例是少数几个没有使用HWP文件作为网络钓鱼文件,而是使用带有自解码宏的Microsoft Office文档的案例之一。“这种技术是一种聪明的选择,可以绕过几种静态检测机制,隐藏恶意文档的主要意图。”