与Kindle共享电子书可能会让黑客劫持你的帐户

亚马逊已经解决了其Kindle电子阅读器平台中的一些缺陷,这些缺陷可能让攻击者通过向受害者发送恶意电子书来控制他们的设备。

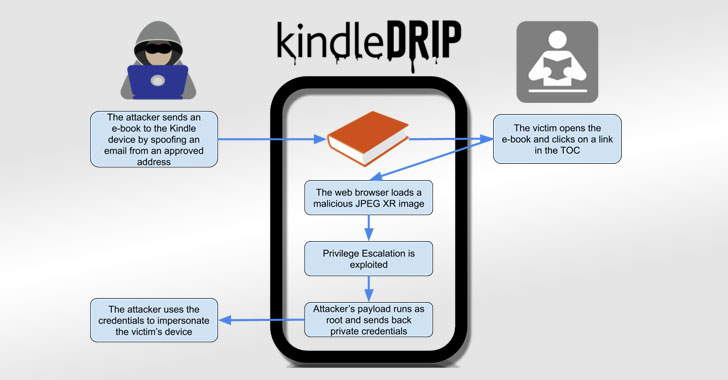

点滴,“漏洞链利用名为“发送到Kindle”的功能将带有恶意软件的文档发送到Kindle设备,当打开该设备时,可以利用该设备远程执行任意代码并进行未经授权的购买。

Readlmode实验室的安全研究员Yogev Bar-On周四在一篇技术文章中说:“代码以root身份运行,攻击者只需要知道分配给受害者设备的电子邮件地址”。

第一个漏洞允许坏人将电子书发送到Kindle,第二个漏洞允许在解析电子书时远程执行代码,第三个漏洞允许升级权限并以“root”用户身份运行代码。

当这些弱点联系在一起时,它们可能会被滥用,以窃取设备凭据,并在攻击者自己使用目标的信用卡在Kindle商店出售的电子书上进行购买。

亚马逊在2020年12月10日修复了2014年之后发布的所有Kindle机型的缺陷,此前Bar on在10月17日进行了负责任的披露。作为亚马逊漏洞研究项目的一部分,他还获得了18000美元的奖金。

从伪造地址发送恶意电子书

“发送到Kindle”功能的一个重要方面是,只有当文档作为附件从之前添加到“已批准的个人文档电子邮件列表”的电子邮件帐户发送到“Kin##e.com”电子邮件地址([name]@Kin##e.com)时,它才起作用

或者理想情况下应该如此。Bar On发现,亚马逊不仅没有验证电子邮件发送者的真实性,而且图书馆中自动出现了一本从经批准但伪造的地址发送的电子书,没有显示它是通过电子邮件收到的。

但要成功做到这一点,需要了解目的地Kindle电子邮件地址,即注册后分配给每个Kindle设备或应用程序的唯一“[name]@Kin##e.com”地址。虽然在某些情况下,名称的后缀是一个随机字符串,但Bar On认为,大多数地址的熵都很低,可以用蛮力方法进行简单的猜测。

然而,一旦电子书被发送到受害者设备,攻击就会进入下一阶段。它利用JPEG XR图像格式库中的缓冲区溢出漏洞以及其中一个根进程(“StackDump”)中的权限提升漏洞,注入任意命令并以根用户身份运行代码。

因此,当一个不知情的用户打开电子书并点击目录中的一个链接时,Kindle会在浏览器中打开一个HTML页面,其中包含一个精心制作的JPEG XR图像,并解析图像文件以运行攻击代码—;从而允许对手窃取用户的凭据,控制设备,并虚拟地访问与受害者相关的个人信息。

亚马逊现在通过向用户发送一个指向预先批准的地址的验证链接来弥补安全漏洞,在这种情况下,文档是从一个无法识别的电子邮件地址发送的。

Kindle设备上的软件更新默认在无线连接时下载和安装。用户可以前往设置——菜单;设备信息来检查他们的固件是否是最新的,如果不是,手动下载并安装5.13.4更新以缓解缺陷。