研究人员发现雨滴;第四个与SolarWinds攻击有关的恶意软件

网络安全研究人员发现了第四种新的恶意软件—旨在将恶意软件传播到受害者网络中的其他计算机上—这是作为去年年底披露的SolarWinds供应链攻击的一部分部署的。

该恶意软件被Broadcom旗下的赛门铁克公司称为“雨滴”,与其他恶意植入软件(如Sunspot、Sunburst(或Solorigate)和Teardrop)一起悄悄地传送到企业网络。

这一最新发现正值对这一涉嫌源自俄罗斯的漏洞进行持续调查之际,该漏洞已导致多家美国政府机构和私营企业索赔。

赛门铁克的研究人员说:“雨滴的发现是我们调查太阳林攻击的一个重要步骤,因为它提供了对攻击者感兴趣的组织的妥协后活动的进一步了解。”。

这家网络安全公司表示,到目前为止,它只发现了四个用于运送钴打击信标的雨滴样本—一个内存后门,能够执行命令、键盘记录、文件传输、权限提升、端口扫描和横向移动。

赛门铁克上个月发现了属于100个客户的2000多个系统,这些系统收到了安装了特洛伊木马的SolarWinds Orion更新,其中一些目标感染了名为Teardrop的第二阶段有效载荷,该载荷也用于安装Cobalt Strike信标。

Check Point的研究人员说:“按照泪滴的制造方式,它可能会掉下任何东西;在这种情况下,它掉下了信标,这是一种包括钴打击在内的有效载荷。”他们指出,这样做可能是为了“让归因更难”

“虽然Teardrop被用于感染了原始Sunburst特洛伊木马的计算机,但Raindrop出现在网络的其他地方,被攻击者用来横向移动并在其他计算机上部署有效载荷。”

值得注意的是,攻击者在2019年9月专门针对SolarWinds使用了Sunspot恶意软件,以破坏其构建环境,并将Sunburst特洛伊木马注入其Orion网络监控平台。受污染的软件随后被交付给该公司的18000名客户。

微软上个月对Solorigate的作案手法进行的分析发现,运营商谨慎地选择了他们的目标,只有在少数情况下,他们才会选择升级攻击,方法是部署基于英特尔的Teardrop,这些英特尔是在最初对目标环境进行高价值账户和资产侦察时积累的。

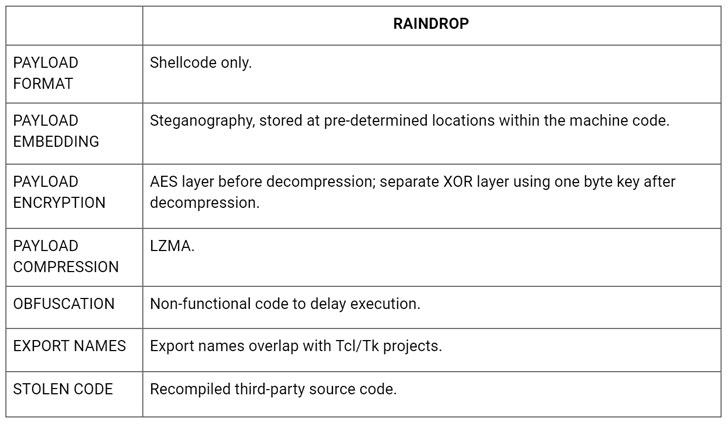

现在Raindrop(“bproxy.dll”)加入了这个组合。虽然泪滴和雨滴都是钴打击信标的滴管,但它们在许多方面也有所不同。

首先,泪滴是通过最初的Sunburst后门直接传送的,而Raindrop似乎是为了在受害者的网络中传播而部署的。此外,该恶意软件出现在至少一台计算机已被Sunburst入侵的网络上,没有迹象表明Sunburst触发了其安装。

这两种恶意软件也使用不同的封隔器和钴击配置。

赛门铁克没有确定受雨滴影响的组织,但表示在运行计算机访问和管理软件的受害系统中,以及在执行PowerShell命令以向组织内其他计算机感染相同恶意软件的机器上发现了这些样本。