研究人员披露了近期攻击中使用的非法恶意软件

网络安全研究人员已经披露了一系列威胁来自俄罗斯的威胁性行为的袭击者,其目标是在香港和恶意软件;包括一个以前没有记录的后门。

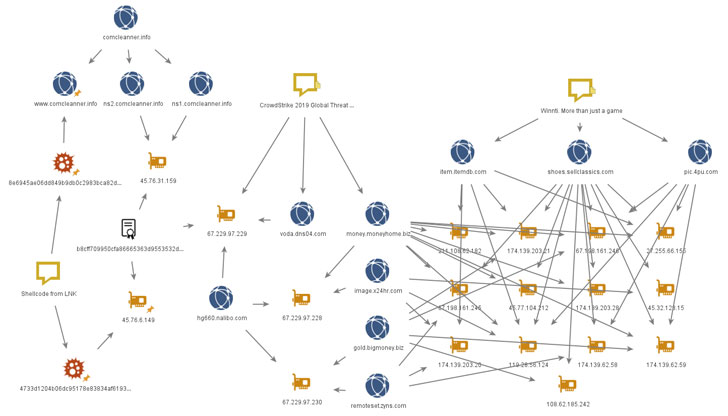

Positive Technologies将此次活动归因于Winnti(或APT41),将第一次攻击追溯到2020年5月12日,当时APT使用LNK快捷方式提取并运行恶意软件负载。5月30日检测到的第二次攻击使用了一个恶意RAR存档文件,该文件包含两个诱饵PDF文档的快捷方式,据称是一份简历和一份雅思证书。

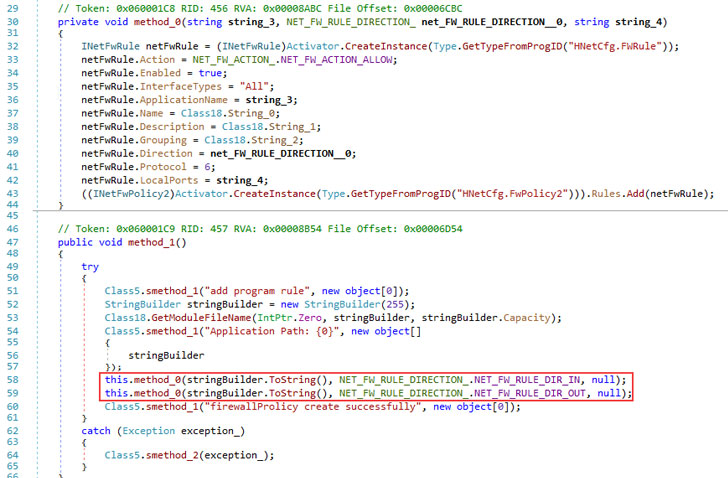

这些快捷方式本身包含指向Zeplin上托管页面的链接,Zeplin是设计师和开发人员的合法协作工具,用于获取最终阶段的恶意软件,该恶意软件又包括外壳代码加载程序(“svchast.exe”)和名为Crosswalk(“3t54dE3r.tmp”)的后门。

FireEye于2017年首次记录了Crosswalk,它是一个简单的模块化后门,能够执行系统侦察,并从攻击者控制的服务器接收额外的模块作为外壳代码。

虽然这种做法与朝鲜威胁组织Higaisa—有相似之处;这是在2020年发现的利用电子邮件中附上的LNK文件对毫无戒备的受害者发动攻击的事件—;研究人员说,人行横道的使用表明了温蒂的参与。

样本的网络基础设施与之前已知的APT41基础设施重叠,其中一些域可追溯到2013年对在线视频游戏行业的Winnti攻击,这一事实也支持了这一点。

新一波袭击也不例外。值得注意的是,目标包括来自圣彼得堡的Unity3D游戏开发商Battlestate Games。

此外,研究人员还发现了RAR文件形式的额外攻击样本,其中包含钴打击信标作为有效载荷,其中一个案例中的黑客引用了与去年乔治·弗洛伊德之死有关的美国抗议活动作为诱饵。

在另一个例子中,被称为“ZealoDigital”的台湾公司的折衷证书被滥用在香港的组织中,人行横道和Meta StudiIT注射器,以及ShadowPad,偏执的Prxx,和一个新的。网络后门叫做FunnySwitch。

后门似乎仍在开发中,能够收集系统信息并运行任意JScript代码。它还与Crosswalk有许多共同的特性,这使研究人员相信它们是由同一个开发人员编写的。

此前,偏执狂PlugX曾与2017年针对视频游戏行业公司的攻击有关。因此,通过Winnti的网络基础设施部署恶意软件增加了这两个群体之间“关系”的可信度。

“Winnti继续在俄罗斯和其他地方寻找游戏开发商和出版商,”研究人员总结道。“小型工作室往往忽视信息安全,使他们成为一个诱人的目标。攻击软件开发人员对最终用户构成的风险尤其危险,正如众所周知的CCleaner和华硕案例中已经发生的那样。”