专家揭露针对哥伦比亚政府和公司的恶意软件攻击

发布时间:2023-12-19 15:02:17 1012

相关标签:

网络安全研究人员揭开了一场针对哥伦比亚政府机构和能源和冶金行业私营公司的持续监视活动的序幕。

在ESET周二发布的一份报告中,斯洛伐克互联网安全公司称,袭击—;被称为“Spalax行动”;始于2020年,其运作方式与至少自2018年4月以来针对该国的APT集团有一些相似之处,但在其他方面也有所不同。

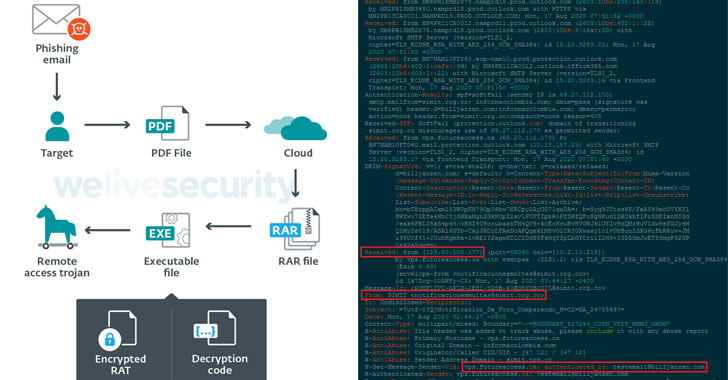

然而,这两个活动在用于钓鱼电子邮件的附件、部署的远程访问特洛伊木马(RAT)以及用于获取丢弃的恶意软件的C2基础设施方面存在分歧。

攻击链始于目标接收钓鱼电子邮件,导致下载恶意文件,这些文件是托管在OneDrive或MediaFire上的RAR档案,其中包含负责解密和在受害计算机上运行RAT(如Remcos、njRAT和AsyncRAT)的各种滴管。

2019冠状病毒疾病的电子邮件涵盖了广泛的话题,包括那些关于违规驾驶、参加法庭听证会、强制的COVID-19测试,从而增加了怀疑的用户打开消息的可能性。

在ESET观察到的另一种情况下,攻击者还被发现使用严重模糊的AutoIt滴管,该滴管使用外壳代码解密有效负载,另一个则将其注入已经运行的进程。

老鼠不仅具有远程控制功能,还可以通过捕捉击键、录制屏幕截图、窃取剪贴板数据、过滤敏感文档,甚至下载和执行其他恶意软件来监视目标。

ESET的分析还揭示了一个可扩展的C2体系结构,该体系结构使用动态DNS服务运行,仅在2020年下半年,他们就可以从70个不同域名和24个IP地址的池中动态地将域名分配给IP地址。

研究人员得出结论:“自从去年所描述的活动以来,针对哥伦比亚实体的针对性恶意软件攻击已经扩大。”。“形势已经从一场只有少量C2服务器和域名的战役,转变为一场拥有巨大且快速变化的基础设施的战役,自2019年以来使用了数百个域名。”

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报