谷歌文档漏洞可能会让黑客看到你的私人文档

谷歌已经修补了其服务中的反馈工具中的一个漏洞,攻击者可以利用该漏洞,通过将敏感的谷歌文档嵌入恶意网站,就有可能窃取这些文档的截图。

7月9日,安全研究员Sreeram KL发现了该漏洞,并因此获得了3133.70美元的奖金,作为谷歌漏洞奖励计划的一部分。

谷歌的许多产品,包括谷歌文档,都有一个“发送反馈”或“帮助文档改进”选项,允许用户发送反馈,以及一个包含屏幕截图的选项—;自动加载以突出特定问题的东西。

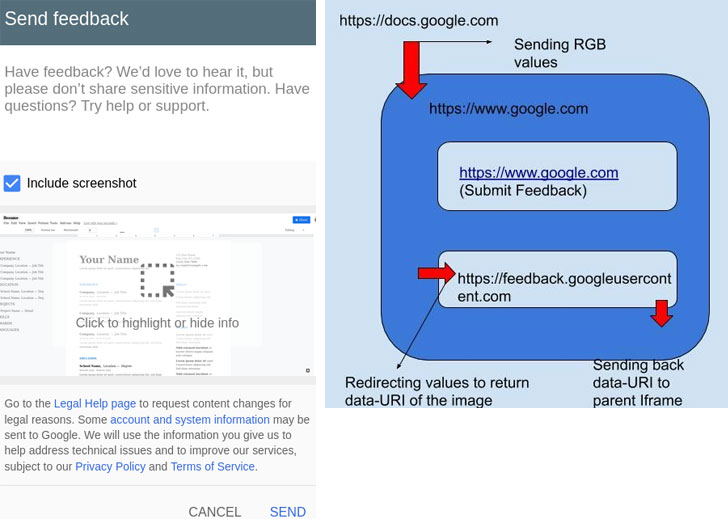

但是,反馈功能不必在其服务中复制相同的功能,而是部署在谷歌的主网站(“www.Google.com”)中,并通过一个iframe元素集成到其他域,该元素从“feedback.googleusercontent.com”加载弹出窗口的内容

这也意味着,每当包含Google Docs窗口的屏幕截图时,渲染图像需要将每个像素的RGB值传输到父域(www.Google.com),然后父域将这些RGB值重定向到反馈的域,该域最终构建图像并以Base64编码格式发送回。

然而,Sreeram在将这些消息传递给“feedback.googleusercontent.com”的方式中发现了一个漏洞,从而允许攻击者将框架修改为任意的外部网站,进而窃取和劫持谷歌文档的截图,这些截图本应上传到谷歌的服务器上。

值得注意的是,该漏洞源于Google Docs域中缺少X-Frame-Options标头,这使得更改消息的目标来源和利用页面与其中包含的框架之间的跨来源通信成为可能。

而攻击需要某种形式的用户交互—;i、 e.点击“发送反馈”按钮—;利用此漏洞可以很容易地利用此弱点捕获上传屏幕截图的URL,并将其过滤到恶意网站。

这可以通过在恶意网站的iFrame中嵌入Google Docs文件,并劫持反馈弹出框将内容重定向到攻击者选择的域来实现。

在跨源通信期间未能提供目标源会引发安全问题,因为它会泄露发送到任何网站的数据。

Mozilla文档中写道:“当您使用postMessage向其他窗口发送数据时,请始终指定确切的目标来源,而不是*。”。“恶意网站可以在您不知情的情况下更改窗口的位置,因此它可以拦截使用postMessage发送的数据。”