以美国、加拿大银行用户为目标的基于自动热键的密码窃取程序

美国和加拿大金融机构的客户是凭证过滤的主要目标之一,特别关注丰业银行、加拿大皇家银行、汇丰银行、Alterna银行、Capital One、宏利和EQ银行等银行。名单中还包括一家印度银行公司ICICI Bank。

AutoHotkey是一种面向Microsoft Windows的开源自定义脚本语言,旨在为宏创建和软件自动化提供简单的热键,允许用户在任何Windows应用程序中自动执行重复任务。

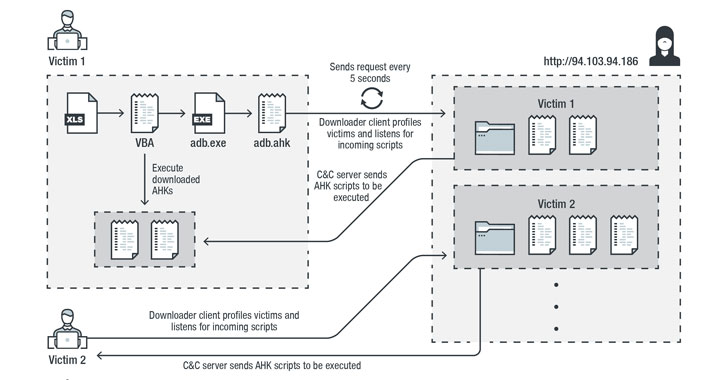

多阶段感染链始于嵌入Visual Basic for Applications(VBA)AutoOpen宏的恶意软件Excel文件,该宏随后用于通过合法的便携式ahk脚本编译器可执行文件(“adb.exe”)删除并执行下载程序客户端脚本(“adb.ahk”)。

这一恶意软件的不同之处在于,它下载并执行AHK脚本来完成不同的任务。

Trend Micro的研究人员在一项分析中说:“通过这样做,攻击者可以决定上传一个特定的脚本,以实现每个用户或用户组的定制任务。”。“这也防止了主要成分被公开披露,特别是向其他研究人员或沙箱披露。”

其中最主要的是一个针对各种浏览器的凭证窃取者,比如谷歌Chrome、Opera、微软Edge等等。一旦安装,窃取者还试图在受感染的机器上下载SQLite模块(“sqlite3.dll”),使用它对浏览器应用文件夹中的SQLite数据库执行SQL查询。

在最后一步中,窃取者从浏览器收集并解密凭证,并将信息导出到C服务器通过HTTP POST请求以明文形式提供。

研究人员指出,恶意软件组件“在代码级别上组织得很好”,他们认为,包含使用说明(用俄语编写)可能意味着一个“雇佣黑客”组织在攻击链的创建背后,并将其作为服务提供给其他人。

研究人员得出结论:“通过在受害者的操作系统中使用缺乏内置编译器的脚本语言,加载恶意组件以分别完成各种任务,并频繁更改C&C服务器,攻击者能够在沙盒中隐藏他们的意图。”。