新的安卓恶意软件现在也会窃取非银行应用程序的密码

发布时间:2023-01-15 17:24:58 687

相关标签: # 恶意软件# 设备# 支付# 货币# 黑客

网络安全研究人员今天发现了一种新的银行恶意软件,它不仅针对银行应用,还窃取社交网络、约会和加密货币应用的数据和凭证;目标名单上总共有337个非金融安卓应用程序。

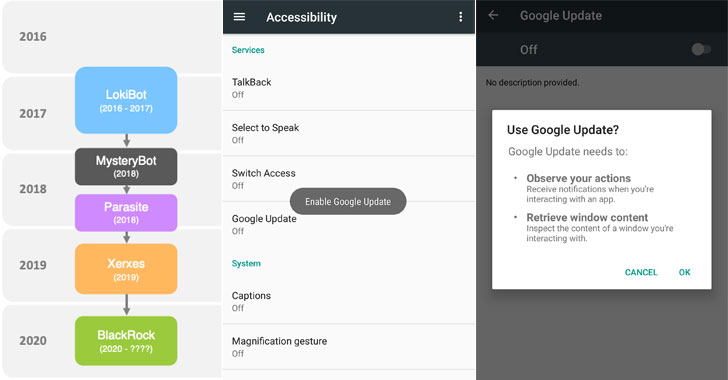

ThreatFabric研究人员于5月发现了该特洛伊木马,并将其命名为“贝莱德”,其源代码源自Xerxes banking恶意软件的泄露版本,该恶意软件本身就是2016-2017年首次发现的LokiBot Android banking特洛伊木马的一个变种。

它的主要功能包括窃取用户凭据、拦截短信、劫持通知,甚至记录目标应用程序的击键,此外还可以隐藏防病毒软件。

ThreatFabric说:“贝莱德特洛伊木马不仅代码发生了变化,而且目标列表也有所增加,而且持续时间更长。”。

“它包含大量社交、网络、通信和约会应用程序,这些应用程序在其他现有银行特洛伊木马的目标列表中没有被发现。”

BlackRock通过滥用Android的易访问性服务特权来收集数据,当它第一次在设备上启动时,它会以虚假的谷歌更新为幌子来获取用户的权限,如共享屏幕截图所示。

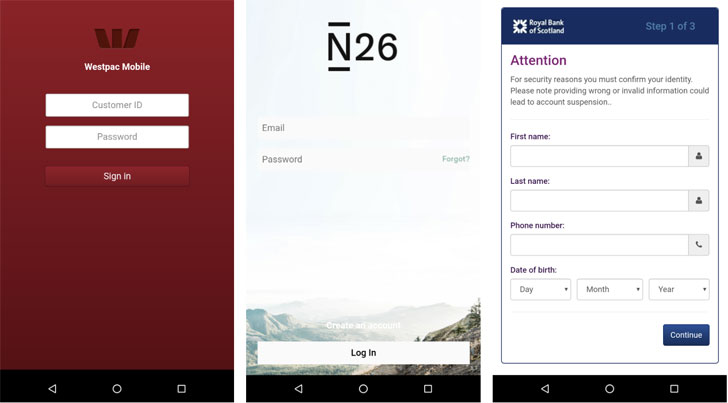

随后,它会授予自己额外的权限,并与远程命令和控制(C2)服务器建立连接,通过在目标应用的登录和支付屏幕上注入覆盖层来执行其恶意活动。

在欧洲、澳大利亚、美国和加拿大运营的银行应用程序,以及购物、通信和商业应用程序中都发现了这些凭证窃取覆盖。

研究人员在接受《黑客新闻》采访时表示:“非金融应用的目标列表中包含著名的应用,包括但不限于Tinder、TikTok、PlayStation、Facebook、Instagram、Skype、Snapchat、Twitter、Grinder、VK、Netflix、优步、eBay、亚马逊、Reddit和Tumblr”。

这不是移动恶意软件第一次滥用Android的可访问性功能。

今年早些时候,IBM X-Force研究人员详细介绍了一个名为TrickBot的新TrickBot活动,该活动被发现专门针对德国用户,恶意软件滥用可访问性功能拦截一次性密码(OTP)、移动TAN(mTAN)和pushTAN认证码。

然后在4月,Cybereason发现了另一类被称为EventBot的银行恶意软件,它利用相同的功能从金融应用程序中过滤敏感数据,读取用户短信,并劫持基于短信的双因素身份验证码。

贝莱德的营销活动之所以与众不同,是因为目标应用的范围之广,超出了通常单独列出的移动银行应用。

ThreatFabric研究人员得出结论:“在Alien、Eventbot和BlackRock之后,我们可以预期,出于财务动机的威胁参与者将构建新的银行特洛伊木马,并继续改进现有的木马”。

“随着我们对手机银行特洛伊木马的预期改变,银行恶意软件和间谍软件之间的界限变得越来越窄,[而且]银行恶意软件将对更多组织构成威胁。”

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报