关键的Apache鳄梨酱缺陷使远程桌面面临黑客攻击的风险

发布时间:2023-01-15 11:43:13 374

相关标签: # 研究# 服务器# 信息# 网络安全# 黑客

报告的缺陷可能会让坏角色完全控制鳄梨酱服务器、拦截和控制所有其他连接的会话。

根据Check Point Research发布并与《黑客新闻》分享的一份报告,这些漏洞使“一名已经成功入侵组织内部一台计算机的攻击者,在一名毫无戒备的工作人员试图连接到一台受感染的机器时,对鳄梨酱网关发起攻击。”

在这家网络安全公司于3月31日向鳄梨酱的维护者阿帕奇(Apache)负责地披露其发现后,该公司于2020年6月发布了一个修补版本。

Apache Guacamole是一种流行的开源无客户端远程桌面网关解决方案。当安装在一家公司的服务器上时,用户只需使用网络浏览器发布身份验证过程,就可以远程连接到他们的桌面。

值得注意的是,迄今为止,Apache Guacamole远程桌面应用程序在Docker Hub上的下载量已超过1000万次。

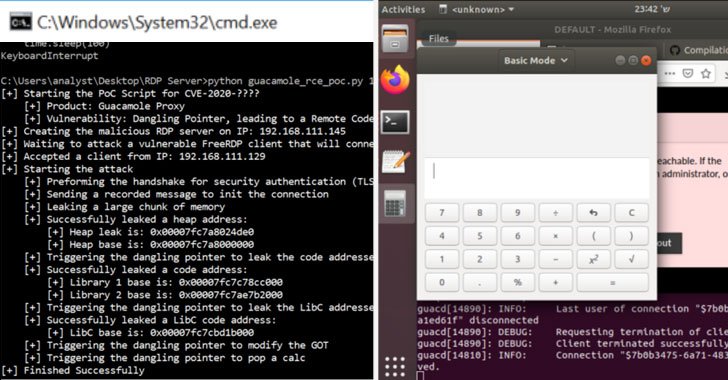

对RCE的内存损坏缺陷

这些攻击源于两种可能的网关接管方式之一:要么是公司网络中的一台受损机器利用传入的良性连接攻击Apache网关,要么是一名流氓员工利用网络中的一台计算机劫持网关。

Check Point团队表示,他们发现这些漏洞是Guacamole最近的安全审计的一部分,该审计还在2020年1月底增加了对FreeRDP 2.0.0的支持。

值得指出的是,开源RDP客户端FreeRDP也有自己的远程代码执行缺陷,这些缺陷在去年年初2.0.0-rc4发布后被披露。

Check Point研究人员Eyal Itkin说:“我们知道FreeRDP中的漏洞只在版本2.0.0-rc4上修补过,这意味着2020年1月之前发布的所有版本都在使用FreeRDP的易受攻击版本。”。

以下是所有发现缺陷的简要总结:

- Information disclosure vulnerabilities (CVE-2020-9497) —在开发人员定制的用于处理来自服务器的音频数据包的RDP通道(“rdpsnd”)中,发现了两个独立的缺陷。这两个漏洞中的第一个漏洞允许攻击者精心设计一条恶意rdpsnd消息,该消息可能导致类似Heartbleed的越界读取。同一通道中的第二个错误是数据泄漏,它将越界数据传输到连接的客户端。

第三个信息泄露漏洞是上述漏洞的变体,该漏洞位于另一个名为“guacai”的通道中,负责音频输入,默认情况下被禁用。

- Out-of-bounds reads in FreeRDP —Check Point表示,为了找到一个可以利用的内存损坏漏洞来利用上述数据泄漏,他们发现了另外两个利用FreeRDP中的设计缺陷进行越界读取的实例。

- Memory Corruption flaw in Guacamole (CVE-2020-9498) —该漏洞存在于rdpsnd和rdpdr(设备重定向)通道上的抽象层(“guac_common_svc.c”)中,源于内存安全违规,导致悬空指针,允许攻击者通过组合这两个漏洞来实现代码执行。

释放后使用漏洞是通常在应用程序尝试使用不再分配给它的内存空间时发生的内存损坏漏洞。这通常会导致程序崩溃,但有时也会导致其他意外后果,例如恶意参与者可以利用代码执行。

伊特金说,通过使用漏洞CVE-2020-9497和CVE-2020-9498,“当远程用户请求连接到其(受感染的)计算机时,恶意企业计算机(我们的RDP‘服务器’)可以控制guacd进程。”。

特权升级案例

更令人担忧的是,Check Point发现,只有一个guacd进程可以控制网关中的所有连接,该进程在Guacamole服务器上运行,以处理到公司网络的远程连接。

除了控制网关,这种权限提升还允许攻击者窃听所有传入会话,记录使用的凭据,甚至启动新会话来控制组织的其余计算机。

“虽然在2019冠状病毒疾病的艰难时期,从家里转远程工作是必要的,但我们不能忽视这种远程连接的安全性。”Itkin总结道。“当组织的大多数成员都在远程工作时,这种立足点相当于获得对整个组织网络的完全控制。”

“我们强烈建议所有人确保所有服务器都是最新的,在家工作时使用的任何技术都要经过完全修补,以阻止此类攻击企图。”

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报