新的0天漏洞影响了大多数在野外被利用的Android手机

发布时间:2022-12-25 19:32:45 600

相关标签: # 漏洞# 研究# 监控# 设备# 攻击

另外?以色列监控供应商NSO Group—;因向政府出售零日漏洞而臭名昭著—;或其客户之一,以获得对目标公司安卓设备的控制权。

由Project Zero研究人员Maddie Stone发现的高严重性安全漏洞的详细信息和概念验证漏洞,被追踪为CVE-2019-2215,已于今天公布—;在向安卓安全团队报告后仅仅七天。

零日是Android内核绑定驱动程序中的一个释放后使用漏洞,可允许本地特权攻击者或应用程序升级其权限,以获得对易受攻击设备的根访问权限,并可能完全远程控制该设备。

易受攻击的Android设备

该漏洞存在于去年4月之前发布的Android内核版本中,2017年12月发布的4.14 LTS Linux内核中包含了该漏洞的修补程序,但仅包含在AOSP Android内核版本3.18、4.4和4.9中。

因此,大多数厂商生产和销售的大多数安卓设备都带有未修补的内核,即使在安装了最新的安卓更新(包括以下列出的流行智能手机型号)之后,仍然容易受到此漏洞的攻击:

- Pixel 1

- 像素1 XL

- Pixel 2

- 像素2 XL

- 华为P20

- 小米红米5A

- Xiaomi Redmi Note 5

- 小米A1

- Oppo A3

- 电机Z3

- 奥利奥LG手机

- 三星S7

- 三星S8

- 三星S9

需要注意的是,运行最新Android内核的Pixel 3、3 XL和3a设备不易受到该问题的影响。

Android漏洞可以被远程利用

根据研究人员的说法,由于该问题“可以从Chrome沙箱内部访问”,Android内核的零日漏洞也可以通过将其与单独的Chrome渲染缺陷结合起来进行远程攻击。

Stone在Chromium博客中说:“该漏洞是一个本地权限升级漏洞,允许对易受攻击的设备进行全面攻击。如果该漏洞是通过Web发布的,则只需与渲染器漏洞配对,因为该漏洞可以通过沙箱访问。”。

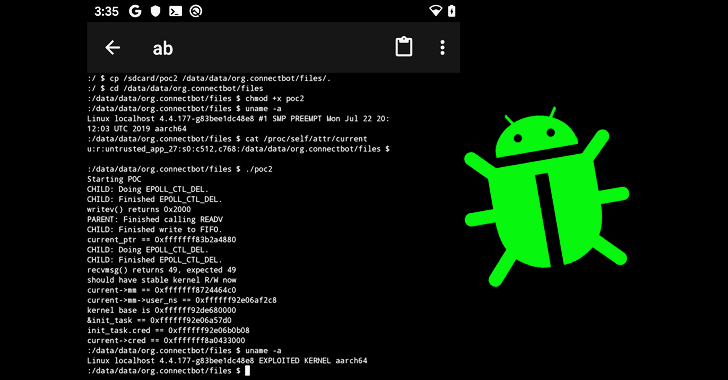

“我附上了一个本地利用漏洞的概念证明,以演示如何在本地运行时使用此漏洞获得任意内核读/写。它只需要执行不受信任的应用程序代码就可以利用CVE-2019-2215。我还附上了一个屏幕截图(success.png)POC运行在Pixel 2上,运行安卓10,安全补丁级别2019年9月。"

补丁即将发布

尽管谷歌将在未来几天的10月安卓安全公告中发布针对该漏洞的补丁,并通知OEM,但与谷歌Pixel 1和Pixel 2不同,大多数受影响的设备不太可能立即收到补丁。

安卓安全团队在一份声明中说:“这个问题在安卓系统上被评定为高度严重性,其本身就需要安装恶意应用程序以进行潜在的攻击。任何其他载体,如通过网络浏览器,都需要与其他攻击相链接。”。

“我们已经通知了Android合作伙伴,该补丁可在Android通用内核上使用。Pixel 3和3a设备不易受攻击,而Pixel 1和Pixel 2设备将在10月份的更新中收到此问题的更新。”

谷歌的Project Zero部门通常会给软件开发人员一个90天的最后期限,让他们在公布详细信息和PoC漏洞之前解决受影响产品中的问题,但如果是活跃的漏洞,团队会在私下报告七天后公开。

你怎么看?尽管该漏洞非常严重,可用于获得对Android设备的根访问权限,但用户不必担心,因为对此类问题的利用大多局限于有针对性的攻击场景。

尽管如此,避免从第三方应用商店下载和安装应用程序以及任何不必要的应用程序,甚至是从谷歌Play商店下载和安装应用程序,始终是一个好主意。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报