黑客无意中暴露从互联网企业上窃取的密码

一项针对全球组织的新的大规模网络钓鱼活动被发现绕过了Microsoft Office 365高级威胁保护(ATP),窃取了1000多名企业员工的凭据。

Check Point Research的研究人员今天在与工业网络安全公司Otorio合作的联合分析中表示,网络攻击据说起源于去年8月,攻击的目标是能源和建筑公司。

尽管针对凭证盗窃而设计的网络钓鱼活动是导致数据泄露的最常见原因之一,但这一操作的突出之处在于操作安全故障,导致攻击者无意中将窃取的凭证暴露在公共互联网上。

研究人员说:“通过简单的谷歌搜索,任何人都可以找到其中一个泄露的被盗电子邮件地址的密码:这是送给每一个机会主义攻击者的礼物。”。

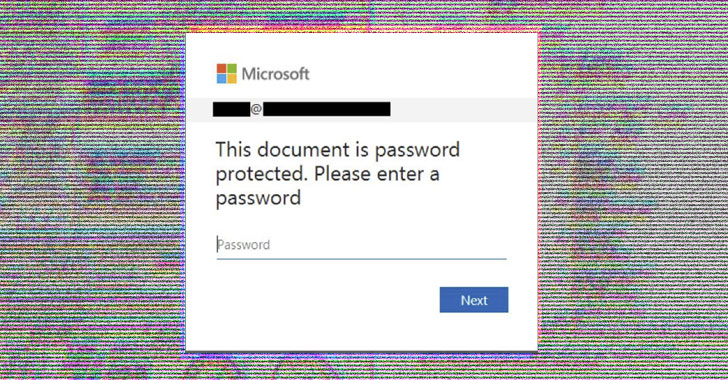

攻击链始于网络钓鱼诱饵,据称是Xerox(或Xeros)扫描通知,其中包含一个HTML文件附件,打开该文件后,会敦促收件人在一个貌似虚假的登录页面上输入Office 365密码,然后将其提取并以文本文件的形式发送到远程服务器。

研究人员指出,用于过滤凭证的JavaScript代码一直在不断完善和完善,以避开大多数杀毒软件供应商,创造“真实”的用户体验,从而诱骗受害者提供登录信息。

为此,这场运动依靠一系列专门的基础设施以及受损的WordPress服务器,这些服务器被攻击者用作存储凭据的“投放区”,从而利用这些现有网站的声誉绕过安全软件。

被盗的凭证存储在这些服务器的特定文本文件中,这也意味着像谷歌这样的搜索引擎可以索引这些页面,并让任何想通过简单的搜索找到泄露密码的坏人都可以访问这些页面。

此外,通过分析此次活动中使用的不同电子邮件标题,研究人员得出结论,这些电子邮件是从Microsoft Azure平台上的Linux服务器发送的,该服务器使用PHP Mailer 6.1.5,并通过1&;1 Ionos电子邮件服务器。

研究人员指出:“攻击者极有可能利用受损的IONOS帐户凭据发送Office 365主题垃圾邮件的其余部分。”。

为了缓解此类威胁,建议用户注意来自未知发件人、类似域名的电子邮件,以及电子邮件或网站中的拼写错误;不要点击电子邮件中的可疑链接;并遵循密码卫生来保护帐户。

“我们倾向于认为,当有人窃取我们的密码时,最糟糕的情况是,这些信息将被黑客使用,他们通过黑网交换密码,”Check Point威胁情报主管洛特姆·芬克尔斯汀(Lotem Finkelsteen)说。“这次不是。在这里,整个公众都能接触到被盗的信息。”

“攻击者的策略是将窃取的信息存储在他们创建的特定网页上。这样,在网络钓鱼活动持续一段时间后,攻击者可以扫描受损服务器上的相应网页,收集凭据进行窃取。攻击者认为如果他们能够扫描互联网上的信息那些页面—;谷歌也可以。这显然是攻击者的操作安全失败。"