新的严重Exim漏洞使电子邮件服务器面临远程攻击;发布补丁

发布时间:2022-12-19 05:05:03 639

相关标签: # 后端# 服务器# 安全漏洞# 黑客# 补丁

Exim maintainers today released an urgent security update—Exim版本4.92.3—在两天前发布预警后,系统管理员提前了解了即将发布的安全补丁,这些补丁将影响从4.92到4.92.2(包括当时最新版本)的所有电子邮件服务器软件版本。

Exim是一种广泛使用的开放源代码邮件传输代理(MTA),它是为Linux、Mac OSX或Solaris等类似Unix的操作系统开发的,目前运行着近60%的Internet电子邮件服务器,用于路由、发送和接收电子邮件。

这是进出口银行维护人员本月第二次发布紧急安全更新。本月早些时候,该团队修补了软件中的一个关键远程代码执行漏洞(CVE-2019-15846),该漏洞可能使远程攻击者获得对系统的根级别访问。

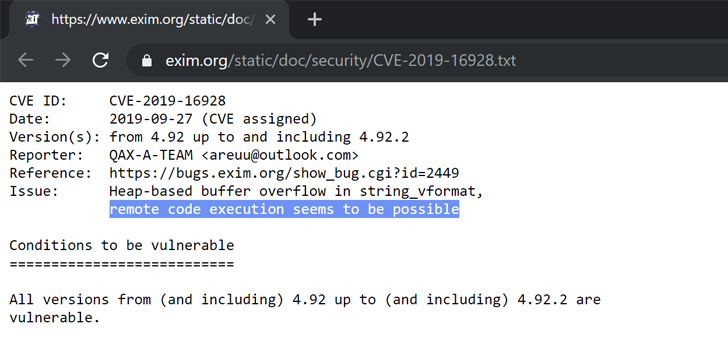

该漏洞被识别为CVE-2019-16928,由Exim开发团队的Jeremy Harris发现,它是字符串中定义的基于堆的缓冲区溢出(内存损坏)问题。EHLO命令处理程序组件的c文件。

该安全漏洞可能允许远程攻击者使用EHLO命令中巧尽心思构建的行,在目标Exim邮件服务器上造成拒绝服务(DoS)情况或执行任意代码,并具有目标用户的权限。

根据Exim advisory,目前已知的针对该漏洞的PoC攻击只允许通过在EHLO命令中发送长字符串来破坏Exim进程,尽管其他命令也可能用于执行任意代码。

“目前已知的漏洞利用一个超长的EHLO字符串使接收消息的Exim进程崩溃,”Exim开发者团队说。

“在这种操作模式下,Exim已经放弃了其权限,可能存在其他路径来访问易受攻击的代码。”

年中,进出口银行还修补了其电子邮件软件中的一个严重的远程命令执行漏洞(CVE-2019-10149),该漏洞在野外被多个黑客团体积极利用,危害易受攻击的服务器。

因此,强烈建议服务器管理员尽快安装最新的Exim 4.92.3版本,因为没有已知的缓解措施来暂时解决此问题。

该团队还表示,“如果您无法安装上述版本,请向您的软件包维护人员索要一个包含后端口修复程序的版本。根据我们的要求和资源,我们将支持您进行后端口修复。”

安全更新适用于Linux发行版,包括Ubuntu、Arch Linux、FreeBSD、Debian和Fedora。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报