通过WhatsApp,一键式iPhone和安卓系统将目标用户锁定为藏族用户

发布时间:2022-12-19 00:22:50 458

相关标签: # android# 研究# 数据# 技术# 入侵

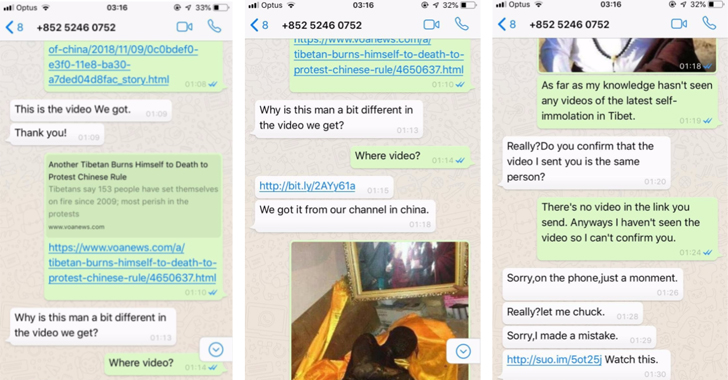

被多伦多大学公民实验室称为“毒鲤鱼”,这项运动背后的黑客组织向WhatsApp发送了针对其目标的定制恶意网页链接,该网站在打开时利用了网络浏览器和特权升级漏洞,悄悄地在iOS和Android设备上安装间谍软件。

研究人员说:“2018年11月至2019年5月,藏族团体的高级成员在与冒充非政府组织工作人员、记者和其他假角色的运营商进行个性化WhatsApp文本交流时,收到恶意链接。”。

另外?研究人员说,他们发现了毒鲤鱼与最近发现的两项针对中国维吾尔族社区的运动的“技术重叠”;谷歌专家报告的iPhone黑客活动和Volexity上个月发布的邪恶之眼活动。

基于这三项运动的相似性,研究人员认为中国政府赞助了毒鲤鱼集团。

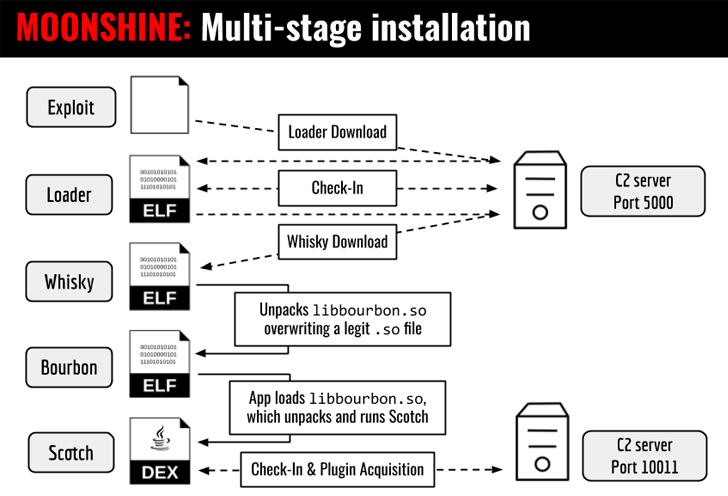

Poison Carp campaign总共利用8个不同的Android浏览器漏洞安装了一个以前没有记录的功能齐全的Android间谍软件,名为MOONSHINE,还有一个iOS漏洞链,用于在“用户”设备上秘密安装iOS间谍软件—;没有一次是零天。

该报告称,“其中四次私酒攻击显然是从安全研究人员在bug追踪器或GitHub页面上发布的工作攻击代码中复制的。”。

研究人员观察到,在此期间,共有17次针对藏人目标的入侵企图,其中12次与iOS漏洞有关。

一旦安装,恶意植入允许攻击者:

- 完全控制受害者的设备,

- 过滤数据,包括短信、联系人、通话记录和位置数据,

- 访问“设备”的摄像头和麦克风,

- 从Viber、Telegram、Gmail、Twitter和WhatsApp中过滤私人数据,

- 下载并安装其他恶意插件。

除此之外,研究人员还观察到了一个恶意的OAuth应用程序,同一组攻击者通过将其“受害者”Gmail帐户重定向到一个诱饵页面来获取该应用程序的访问权限,该页面旨在让他们相信该应用程序具有合法用途。

2018年11月至2019年5月期间,毒鲤黑客袭击的受害者包括藏传佛教领袖达赖喇嘛的私人办公室、西藏中央管理局、西藏议会、西藏人权组织以及在各自组织中担任高级职务的个人。

虽然这不是第一例试图针对西藏政府的案例,但研究人员表示,新的毒鲤鱼行动是“第一例记录在案的针对藏族群体的一键移动攻击案例”

报告写道:“与我们通常观察到的针对藏族社区的做法相比,这代表着社会工程策略和技术成熟度的显著升级。”。

在iPhone黑客活动被披露后,苹果上个月发布了一份声明,确认iOS活动针对维吾尔族社区,并表示该公司在今年2月修补了相关漏洞。

由于此次活动中利用的iOS和Android漏洞都不是零日漏洞,因此强烈建议用户始终保持移动设备的最新状态,以避免成为此类攻击的受害者。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报