如何破解高通设备上的安卓全盘加密

发布时间:2022-05-20 11:48:49 1228

相关标签: # android# 技术# 设备# 安全漏洞# 扫描

我们不能对苹果的用户说太多,但Android用户在个人和敏感数据加密方面面临严重风险。

通过暴力攻击和一定的耐心,Android的全磁盘加密比预期的更容易破解,可能会影响数亿移动设备。

最糟糕的是:

目前市场上可能没有针对Android手机的完整修复程序。

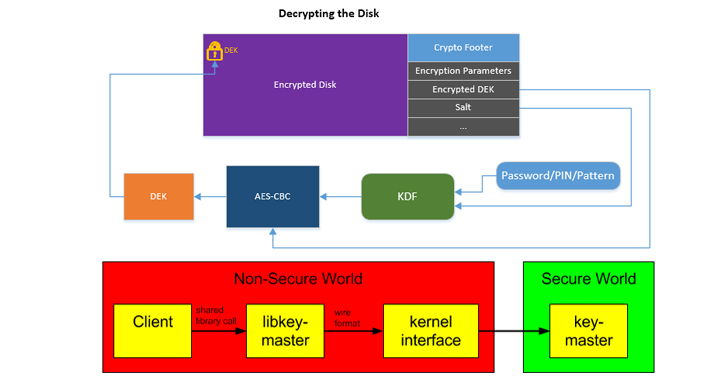

简而言之,Android的磁盘加密是在使用用户身份验证码写入磁盘之前,在Android设备上对所有用户数据进行编码的过程。一旦加密,只有在用户输入密码时,数据才会被解密。

然而,在彻底分析了Android的全磁盘加密实现后,一名安全研究人员得出结论,该功能并不像该公司声称的那样安全,他有一个工作代码来证明这一点。

破解安卓全盘加密:可在线利用

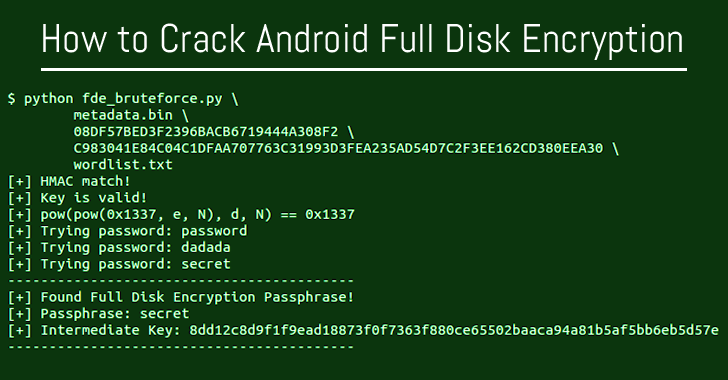

贝尼亚米尼本周还发布了一份详细的分步指南,介绍了如何打破由高通Snapdragon处理器提供支持的Android智能手机上的加密保护。

您可以在GitHub上找到该漏洞的完整来源。

基本上,Android的磁盘加密只基于您的密码,在使用高通芯片的设备上进行。然而,在现实中,Android会使用你的密码创建一个强大的2048位RSA密钥(KeyMaster),而不是从中派生出来。

高通公司在Snapdragon TrustZone中运行,以保护加密和生物特征扫描等关键功能,但贝尼亚米尼发现,可以利用安卓系统的安全漏洞从TrustZone中提取密钥。

高通公司在TrustZone运行一个小型内核,以提供一个名为QSEE的可信执行环境(高通安全执行环境)这使得小型应用程序可以在QSEE内部运行,远离主要的Android操作系统。KeyMaster也是一款QSEE应用程序。

研究人员详细说明了攻击者如何利用Android内核安全漏洞在这个安全的环境中加载他们自己版本的QSEE应用程序,从而利用特权升级漏洞并劫持完整的QSEE空间,包括为完整磁盘加密生成的密钥。

一旦获得该密钥,攻击者就可以执行暴力攻击来获取用户密码、PIN或锁,从而破解Android的全磁盘加密。

此外,高通公司或原始设备制造商可以遵守政府或执法机构的规定,打破FDE。

“由于TrustZone、高通公司和OEM都可以使用该密钥[原始设备制造商]贝尼亚米尼写道:“我们可以简单地创建并签署一个TrustZone图像,提取KeyMaster密钥并将其闪存到目标设备上。”这将允许执法部门使用泄露的密钥轻松地强行将FDE密码从设备上删除。"Beniamini已经在这个博客上提供了所有的技术分析,所以如果你对Android的FDE问题有兴趣,可以浏览这个博客。

尽管贝尼亚米尼正在与高通公司和谷歌合作,但问题的核心可能无法完全解决,甚至可能需要进行新的硬件更改才能解决。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报