NSA建议企业使用“指定”DNS over HTTPS解析程序

美国国家安全局(NSA)周五表示,DNS通过HTTPS(DoH)和#8212;如果在企业环境中适当配置—;有助于防止威胁行为者使用“大量”初始访问、指挥和控制以及过滤技术。

根据NSA的新指南,“传输层安全(HTTPS)上的超文本传输协议(DNS over Hypertext Transfer Protocol over Transport Layer Security,简称HTTPS上的DNS)通常被称为DNS over HTTPS(DoH),通过使用HTTPS来加密DNS请求,以提供隐私性、完整性,并通过客户端的DNS解析程序进行“最后一英里”源身份验证。”。

DoH于2018年提出,是一种通过HTTPS协议执行远程域名系统解析的协议。

当前DNS查找的主要缺点之一是,即使有人访问使用HTTPS的网站,DNS查询及其响应也会通过未加密的连接发送,从而允许网络上的第三方窃听跟踪用户访问的每个网站。

更糟糕的是,这种设置已经成熟,只需更改DNS响应即可执行中间人(MiTM)攻击,将毫无戒心的访问者重定向到对手选择的恶意软件站点。

因此,通过使用HTTPS加密DoH客户端和基于DoH的DNS解析器之间的数据,DoH旨在通过防止MiTM攻击窃听和操纵DNS数据来提高用户隐私和安全性。

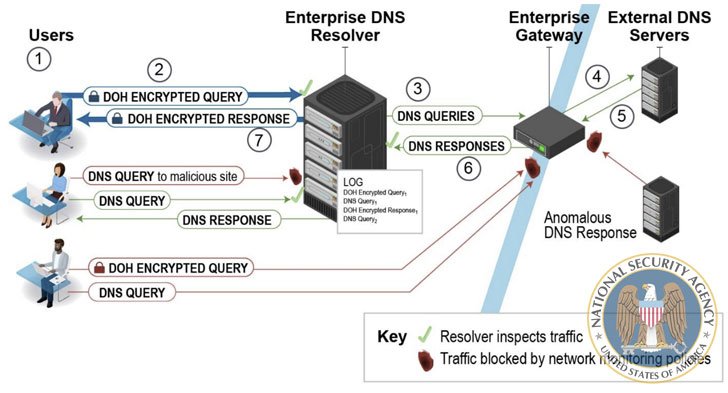

为此,NSA建议仅使用指定的企业DNS解析程序来实现所需的网络安全防御,同时警告使用第三方DoH解析程序启用DoH的单个客户端应用程序可以完全绕过企业DNS服务。

该机构补充说,网关用于在企业DNS解析程序没有缓存DNS响应的情况下将查询转发给外部权威DNS服务器,其设计应阻止对外部解析程序和DNS服务器的DNS、DoH和DNS over TLS(DoT)请求,这些请求不是来自企业解析程序。

DoH不是灵丹妙药

虽然DoH保护DNS交易不受未经授权的修改,但NSA警告称,该技术“不是灵丹妙药”,可能带来“虚假的安全感”

“DoH不能保证免受网络威胁行为人的保护,也不能保证他们能够看到客户在网络上的动向,”它说。“DoH专门用于加密客户端和解析程序之间的DNS事务,而不是在满足查询后发生的任何其他通信。”

更重要的是,加密并不能阻止DNS提供商看到查找请求以及发出请求的客户端的IP地址,从而有效地破坏隐私保护,并使DNS提供商能够根据用户的浏览习惯创建详细的配置文件。

上个月,苹果、Cloudflare和Fastly的工程师宣布了基于HTTPS的不经意DNS(ODoH),旨在解决这个问题。它可以防止DoH解析器知道哪个客户端请求了什么域名,绕过所有请求,通过一个将IP地址与查询分开的代理,“这样没有一个实体可以同时看到这两个请求。”

换句话说,这意味着代理不知道查询和响应的内容,解析程序也不知道客户端的IP地址。

其次,DoH的使用也不能否认与上游恶意服务器通信的解析程序仍然容易受到DNS缓存中毒的影响。

“如果企业在没有战略和彻底方法的情况下允许DoH,最终可能会干扰网络监控工具,阻止它们检测网络内的恶意威胁活动,并允许网络威胁参与者和恶意软件绕过指定的企业DNS解析程序。”