揭晓:太阳黑子恶意软件被用于在后门注入太阳风

随着对SolarWinds供应链攻击的调查继续进行,网络安全研究人员披露了第三种恶意软件,它们被部署到构建环境中,将后门注入该公司的Orion网络监控平台。

这个被称为“太阳黑子”的恶意工具增加了之前披露的越来越多的恶意软件,如Sunburst和Teardrop。

SolarWinds新任首席执行官Sudhakar Ramakrishna解释说:“这种高度复杂且新颖的代码旨在将Sunburst恶意代码注入SolarWinds Orion平台,而不会引起我们软件开发和构建团队的怀疑”。

虽然初步证据表明,间谍活动背后的运营商早在2019年10月就设法破坏了SolarWinds Orion平台的软件构建和代码签名基础设施,以提供Sunburst后门,最新的调查结果揭示了一个新的时间表,该时间表确定了2019年9月4日太阳风网络的第一次入侵—;所有这些都是为了部署太阳黑子而进行的。

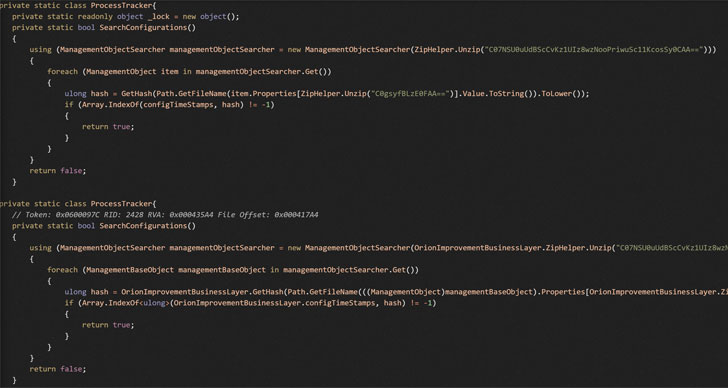

Crowdstrike的研究人员在周一的一份分析报告中说:“太阳黑子监控猎户座产品编译过程中的运行过程,并替换其中一个源文件,以包含Sunburst后门代码”。

Crowdstrike正在以“StellarParticle”的名义追踪入侵事件

安装后,恶意软件(“taskhostsvc.exe”)会授予自己调试权限,并通过监视服务器上正在运行的软件进程来执行劫持Orion构建工作流的任务,然后用恶意变体替换构建目录中的源代码文件,以便在构建Orion时注入Sunburst。

随后于2019年10月发布的Orion平台版本似乎包含了一些修改,旨在测试攻击者在我们的构建中插入代码的能力,”拉马克里希纳说,与ReversingLabs之前的报告相呼应。

卡巴斯基的研究人员发现了Sunburst和Kazuar之间的第一个潜在联系。Kazuar是一个恶意软件家族,与俄罗斯图拉州资助的网络间谍机构有关。

虽然这些相似之处远不是将黑客攻击与俄罗斯联系在一起的确凿证据,但美国政府官员上周正式将Solorigate行动归咎于一个“可能来自俄罗斯”的对手。