黑色Basta勒索软件黑客通过Qakbot渗透网络部署Brute Ratel C4

据观察,黑巴斯塔勒索软件家族背后的威胁行为者在最近的攻击中使用Qakbot木马部署Brute Ratel C4框架作为第二阶段有效负载。

网络安全公司Trend Micro在上周发布的一份技术分析中表示,这一开发标志着新生的对手模拟软件首次通过Qakbot感染进行交付。

该入侵是通过一封包含指向ZIP档案的武器化链接的网络钓鱼邮件实现的,进一步导致使用Cobalt Strike进行横向移动。

虽然这些合法的实用程序是为进行渗透测试活动而设计的,但它们提供远程访问的能力使它们成为攻击者手中的一个有利可图的工具,攻击者希望在长时间内不引起注意的情况下偷偷地探测受危害的环境。

上个月,一个破解版的Brute Ratel C4(BRc4 v1.22)开始在地下网络犯罪分子中传播,促使其开发者更新许可算法,使其更难破解。

Qakbot,也称为QBot和QuackBot,是一种信息窃取和银行木马,自2007年以来一直活跃。但它的模块化设计和作为下载者的能力使它成为了投放更多恶意软件的一个有吸引力的候选者。

根据Trend Micro的说法,电子邮件中的ZIP文件包含一个ISO文件,而该文件又包含一个LNK文件,该文件提取Qakbot有效载荷,说明了在微软决定默认阻止从web下载的文档的宏之后,威胁行为者试图适应其他策略。

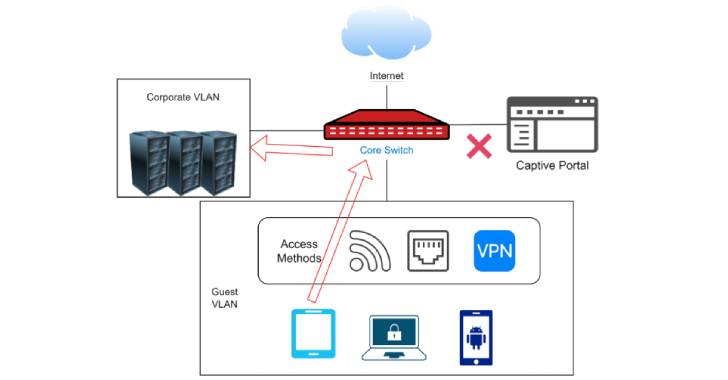

通过检索Brute Ratel和Cobalt Strike,Qakbot感染得以成功,但在通过内置的命令行工具(如arp、ipconfig、nslookup、netstat和whoami)执行自动侦察之前,还没有成功。

然而,在威胁行为人采取任何恶意行动之前,攻击已经停止,尽管怀疑最终目标可能是在整个域部署勒索软件。

在网络安全公司发现的另一个Qakbot执行链中,ZIP文件通过一种越来越流行的HTML走私方法传递,导致Brute Ratel C4作为第二阶段被执行。

研究人员表示:“卡克博特到布鲁特·拉特尔到钴击杀链与黑巴斯塔勒索软件背后的组织有关”。“这是基于在黑巴斯塔袭击中观察到的重叠TTP和基础设施”。

这一发现与最近几个月通过HTML文件附件、DLL侧加载和电子邮件线程劫持等多种技术重新兴起的Qakbot攻击不谋而合,其中最后一种技术需要从针对Microsoft Exchange服务器的成功ProxyLogon攻击中获取大量电子邮件。

IcedID参与者使交付方法多样化

Qakbot并不是唯一一个通过ISO和其他文件格式分发以绕过宏限制的“即用即用”恶意软件,因为Emotet、IcedID和大黄蜂的活动都遵循类似的轨迹。

Palo Alto Networks第42部门于2022年9月下旬表示,他们发现了一个恶意的多语言Microsoft编译的HTML帮助(CHM)文件,该文件被用于传送IcedID(又名BokBot)恶意软件。

据Cymru团队介绍,其他著名的交付方法和感染途径包括使用包含ISO文件的受密码保护的ZIP文件,该文件与Qakbot的文件类似,并通过按安装付费服务PrivateLoader传播有效负载。

ESET在一系列推文中透露,最重要的是,Emotet在短暂的三个月中断后,似乎正在准备一系列新的攻击,以修改其“系统信息”模块,“改善特定受害者的目标定位,并将追踪机器人与真实用户区分开来”。

ESET威胁研究主管Jean Ian Boutin在接受《黑客新闻》采访时表示:“自7月以来,我们从未看到Emotet发出新的垃圾邮件浪潮。”。“现在还不清楚为什么会这样”。

“他们过去确实休息了一些,但从来没有这么长时间。也许这个新模块意味着他们正在测试模块,并将在不久的将来再次活跃,但这当然是猜测”。