PrivateLoader PPI服务发现分发信息窃取RisePro恶意软件

按次安装付费(PPI)恶意软件下载服务称为私人加载器正在被用来分发一个以前记录的窃取信息的恶意软件RisePro公司.

Flashpoint于2022年12月13日发现了这名新发现的盗窃者,此前它在一个名为俄罗斯市场的非法网络犯罪市场上发现了使用该恶意软件窃取的“几组日志”。

RisePro是一款基于c++的恶意软件,据说与另一种被称为Vidar stealer的信息窃取恶意软件有相似之处,Vidar stealer本身是2018年出现的代号为Arkei的窃取软件的分支。

该威胁情报公司在上周的一篇报道中指出:“小偷作为按安装付费服务的有效载荷出现,可能表明威胁行为人对小偷的能力充满信心”。

网络安全公司SEKOIA发布了自己的分析RisePro公司,进一步确定了部分源代码与PrivateLoader重叠。这包括字符串加扰机制、HTTP方法和端口设置以及HTTP消息混淆方法。

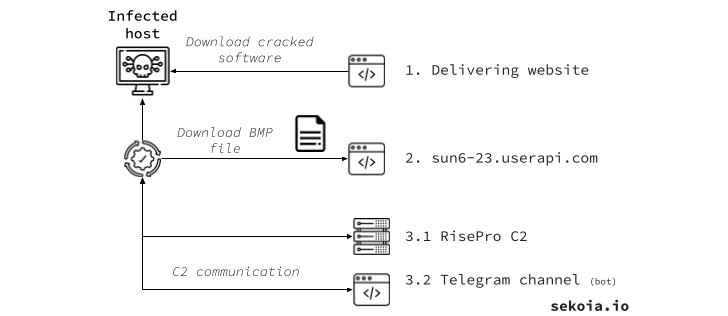

顾名思义,PrivateLoader是一种下载服务,它使其用户能够向目标主机发送恶意负载。

过去,它曾被用于提供Vidar Stealer、RedLine Stealer,Amadey、DanaBot和NetDooka等,同时伪装成伪装网站上的盗版软件或在搜索结果中突出显示的受损WordPress门户。

RisePro与其他窃取者没有区别,因为它能够从多达36个网络浏览器中窃取大量数据,包括cookie、密码、信用卡、加密钱包,以及收集感兴趣的文件和加载更多有效载荷。

它在Telegram上出售,恶意软件的开发者还提供了一个Telegram频道,通过提供窃取者创建的机器人ID并在成功入侵后发送到远程服务器,犯罪分子可以与受感染的系统进行交互。

该恶意软件的基础设施还包括一个管理面板,该面板位于名为myrise[.]cc的域,允许访问被盗数据日志,但必须在使用一组有效凭据登录帐户后才能访问。

目前尚不清楚RisePro是否由PrivateLoader背后的同一组威胁参与者编写,以及它是否与PPI服务捆绑在一起。

SEKOIA表示:“PrivateLoader仍然处于活动状态,并提供了一系列新功能”。“窃取者和PrivateLoader之间的相似之处不容忽视,它为威胁行为者的扩张提供了更多的见解”。