中国黑客在紧张局势下升级对印度和香港的攻击

发布时间:2023-01-15 19:05:32 629

相关标签: # 研究# 数据# 软件# 黑客# 工具

在七月的第一周,香港和印度的安全法的实施,以及中国在印度和中国边境发生暴力冲突后数周内,禁止59个国产应用程序超过隐私问题。

MARBLUBEL将攻击的“适度自信”归因于一个新的中国APT组织,他们能够根据“印度和香港”的“独特的网络钓鱼尝试”来追踪他们的活动。

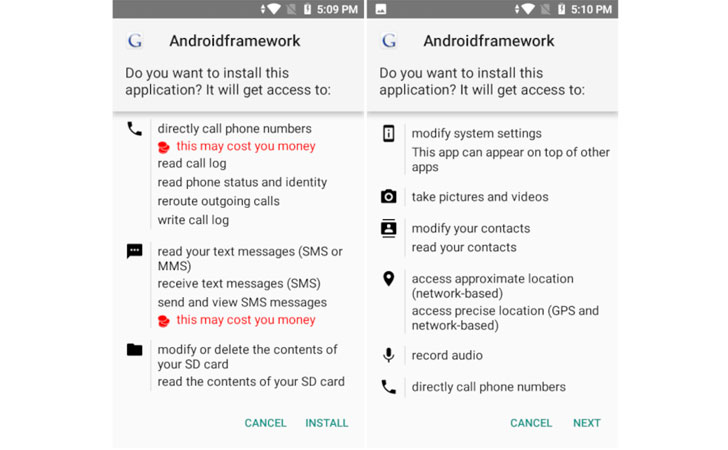

APT集团的运营商利用了至少三种不同的策略、技术和程序(TTP),使用spear网络钓鱼电子邮件删除Cobalt Strike和MgBot恶意软件的变体,并使用伪造的Android应用程序收集通话记录、联系人和短信。

“在这场战役中使用的诱饵表明,威胁演员可能是针对印度政府和香港的个人,或者至少是那些反对中国颁布的新安全法的人,”该公司说。

使用矛式网络钓鱼安装MgBot恶意软件

7月2日观察到的第一种变体提醒了“gov.in”域的收件人,称他们的一些电子邮件地址已被泄露,他们将在7月5日前完成安全检查。

这些邮件附有“Mail security check.docx”,据称来自印度政府信息安全中心。打开后,它使用模板注入来下载远程模板,并执行一个严重混淆的Cobalt Strike变体。

但在上述攻击发生一天后,运营商将恶意Cobalt Strike有效载荷替换为更新版的MgBot恶意软件。

在7月5日的《野生动物》第三版中,研究者们观察到APT使用了一份完全不同的嵌入式文件,其中有一份来自英国总理Boris Johnson的声明,据称香港承诺向该国承认三百万名香港人。

下载和删除加载程序的恶意命令—;在文档中进行编码—;使用动态数据交换(DDE)协议执行,这是一种进程间通信系统,允许在Windows应用程序之间通信或共享数据。

有多种能力的老鼠

Drop loader(“ff.exe”)伪装成Realtek Audio Manager工具,包含四个嵌入式资源,其中两个是用简体中文编写的。

这一点,再加上DDE和模板注入的使用,表明这场战役可能是一家总部位于中国的威胁行动方的杰作,因为之前有过利用相同TTP的攻击历史。

随后,加载程序在安装最终有效负载之前通过CMSTP旁路升级其权限,同时还采取措施避免被调试器和安全软件检测到。

为了阻止静态分析,“代码是自我修改的,这意味着它在运行时改变了代码部分,”研究人员说。

“它使用'GetTickCount'和'QueryPerformanceCounter'API调用来检测调试器环境。要检测它是否在虚拟环境中运行,它使用'sldt'和'cpid'等反虚拟机检测指令,这些指令可以提供有关处理器的信息,还可以检查Vmware IO端口(VMXH)。”

最终,是这个最终的恶意软件可执行文件(“pMsrvd.dll”)被用来进行恶意活动,它伪装成一个“视频团队桌面应用程序”

捆绑式远程管理木马(RAT)不仅能够建立与位于香港的远程命令和控制(C2)服务器的连接,它还具有捕获击键、截图和管理文件和进程的能力。

此外,研究人员还发现了几个恶意Android应用程序,它们是该组织工具集的一部分,该工具集配备了RAT功能,例如音频和屏幕录制,以及对手机位置进行三角定位、过滤联系人、通话记录、短信和网络历史的功能。

有趣的是,这家新成立的中国APT集团似乎至少自2014年以来一直很活跃,其TTP与2014年、2018年和2020年3月的至少三起不同的攻击有关。在他们所有的竞选活动中,这位演员都使用了MgBot的变体来实现其目标。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报