“零信任”安全模型中的缺失环节——你正在连接的设备!

不管你喜不喜欢,2020年证明了团队可以在任何地方工作。

在2019冠状病毒疾病流行之前,诸如“弯曲工作”和“WFH”之类的术语被抛到了脑后,由于这种流行病,远程工作已经成为人们现在工作的实际方式。如今,基于数字的工作交互取代了几乎无缝流动的面对面交互,而最棒的是,远程操作可以帮助公司在这个自启动的时间里节省资金。

但是,尽管在任何地方工作的能力对于保持企业和经济的正常运转确实至关重要,但它带来了需要解决的新挑战。

你的设备是你最薄弱的环节

近⅔;在某种程度上,仍在远程工作的员工中,曾经分隔工作和家庭的界限已被彻底冲走。这种转变的一个主要后果是,从远程连接到敏感数据和应用程序的企业和非企业设备的数量增加。在疯狂地让员工安装和运行这些设备的过程中,绝大多数设备都没有配备与办公设备相同的安全措施。

他们确保所有用户都经过身份验证,他们的网络被加密,SaaS应用程序得到保护—;但是你连接的设备呢?连接到所有工作应用程序和敏感数据的笔记本电脑或台式机?

准确地说,易受攻击设备的问题比大流行的时间要长得多;多年来,安全专家和IT团队一直反对使用未经批准、未经批准的设备。即使世界完全重新开放,“正常”的定义也将扩展到包括IT环境,员工可以选择在任何地方工作。

实现零信任访问安全

In 2011, 来自弗雷斯特的乔恩·金德瓦格创造了“零信任”这个词。这一术语花了一段时间才获得关注—;但很快到了2018年,这个词无处不在。到目前为止,它已经成为一种常用(如果不是过度使用的话!)这一术语指的是摒弃过时的、基于周界的安全方法,这种方法假定网络内部的一切都是安全的。相反,零信任方法要求每个人和每个连接在被授予访问权限之前都要经过验证。

如今,组织使用许多方法试图建立一个零信任架构:多因素身份验证(MFA)来保护和强化密码;单一登录(SSO)简化了登录流程;身份访问管理(IAM)工具,为正确的用户提供访问权限,等等。这些工具对于建立一个安全的基线非常重要,对于建立一个“从不信任,总是验证”的体系结构也有很大帮助。

修复最薄弱的环节

但现实是,尽管这些方法很重要,但它们并没有涵盖所有潜在的攻击—;他们无法解释的区域可能会留下容易进入的路径,攻击者可以从中渗透。

|

| 在此了解有关Infinipoint的零信任安全模型的更多信息。 |

在收购领先的终端解决方案公司Infinipoint—后,于2015年左右与Palo Alto Networks合作;一家提供实时IT安全资产管理平台的公司—;我开始意识到,这些工具对于建立零信任至关重要,但它们忽略了一个关键因素,不涉及设备本身的安全性,也不建立信任。

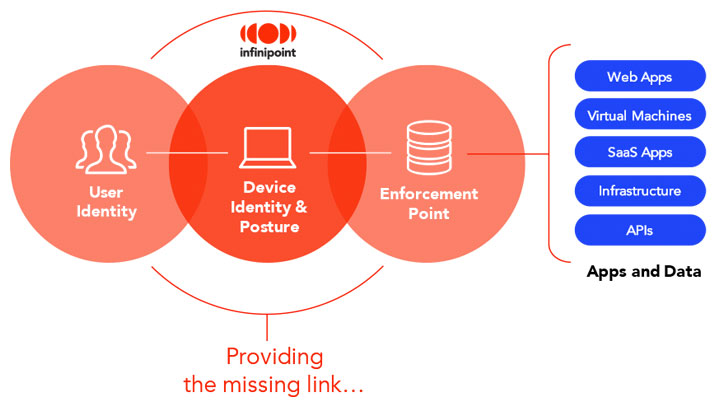

The team at Infinipoint understood that to achieve a TRUE zero trust architecture; organizations need a solution that addresses the missing link—用户连接的设备—以及:

- 作为每个企业服务的单一执行点;

- 基于用户设备服务组合启用受控访问;

- 将现实世界的风险情报与静态、动态政策和基于风险的政策相关联;

- 只需点击一个按钮就可以解决这些风险。

我们将此解决方案称为DIaaS-Device-Identity-as-a-Service,这是一个全面的设备身份和姿势解决方案,是单点登录身份验证过程的一部分。DIaaS是防止设备给组织带来风险的最佳方法。在对用户体验没有明显影响的情况下,它提高了安全性和生产效率,同时支持每个身份提供商和业务服务。

DIaaS有助于保护设备不受损害,并使合法的商业用户免受自身不太理想的安全做法的影响。通过像DIaaS这样的高级动态访问管理解决方案,企业可以在数万个IT资产上实现完全可视性和实时访问控制,在几秒钟内消除配置风险和漏洞。

这在分布式劳动力环境中非常重要,因为它以高效的方式发现并主动修复安全风险。企业现在可以为员工、承包商和任何其他访问其数据和服务的人发现、管理和保护整个企业的IT资产。

结论

DIaaS(设备身份即服务)是获得设备上下文感知在当今零散的工作环境中,通过单点登录,跨所有服务。我们的目标是帮助组织对零信任安全模型采取真正全面的方法,并锁定安全不足最麻烦的来源之一。